Eine weitergehende Untersuchung von Webservern nach Heartbleed, die aber mit dem Bug selbst nichts zu tun hat

Nachdem ich mich jetzt etwas intensiver mit der Thematik beschäftigt habe - nicht nur aus Gesichtsgründen der Passwortänderung bezüglich des Heartbleed-Bugs, sondern darüber hinaus auch weitergehende Untersuchungen der entsprechenden SSL-(TLS)-Zertifikate und Server-Konfigurationen durchgeführt habe, ergibt sich für mich ein ernüchterndes Bild.

Gut, ein Blick auf Qualys - SSL Pulse hätte ja schon genügt und ich wäre eines besseren belehrt worden - aber ganz ehrlich, ich hätte diesem Ergebnis nicht geglaubt, wenn ich es nicht selbst getestet hätte!

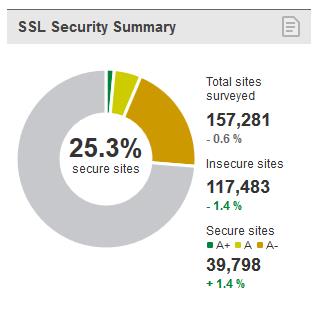

Veröffentlicht am 05.04.2014 - Diese Abbildung bedeutet, dass nahezu 75% aller Webseiten, die per "https" kommunizieren, als unsicher zu gelten haben!

Leider inklusive meiner eigenen Site - es finden jetzt aber auf meinen Site(s) keine hochsensiblen Transaktionen statt, und wo Daten bzw. Informationen ausgetauscht werden, weiße ich im Moment explizit darauf hin, was zu tun ist.

SSL Pulse selbst untersucht hier nur die „Most Popular Web Sites“ - ich interpoliere hier jetzt aber der Einfachheit halber das ganze nach oben.

UPDATE 12.05.2014: Es hat sich ein bisschen was getan - das Ergebnis unter SSL Pulse gibt jetzt immerhin 28,4 % sichere Sites aus, dies bedeutet immerhin 3 % mehr als im Vormonat!

Um was geht es hier im Moment letztendlich?

Es geht Stand heute darum, ob RC4 (Link1 / Link2) als Stromverschlüsselungsverfahren noch verwendet werden kann, da es seit spätestens November 2013 als „geknackt“ gelten muss oder nicht und es geht des weiteren darum, ob jetzt endlich PFS / FS (Link1 / Link2 / Link3) flächendeckend eingesetzt werden sollte.

Ich gehe hier nicht näher auf die Technik ein, die entsprechenden Links tun dies ausreichend.

Um es auch nochmals explizit klar zu stellen, es geht hier nicht um eine komplette Ende-zu-Ende-Verschlüsselung, sondern lediglich um eine gesicherte Übertragung. Eine Ende-zu-Ende-Verschlüsselung ist dann nochmal eine ganz andere Größenordnung, die aus meiner Sicht definitiv nicht so einfach implementiert werden kann.

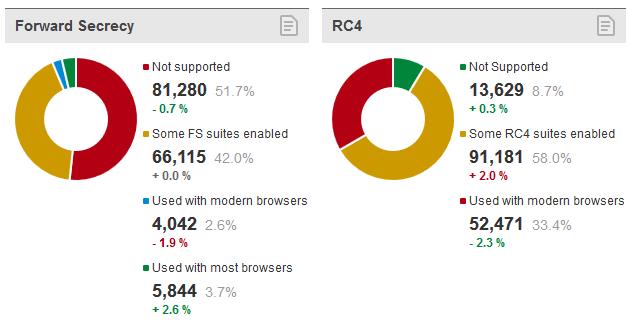

Veröffentlicht am 05.04.2014 - Diese beiden Grafiken sind leider auch kein Fake, sondern entsprechen der Realität!

Forward Secrecy wird für 51,7% der Sites überhaupt nicht unterstützt, kann man wirklich fast nicht glauben und das bei 33,4% der modernen Browser immer noch RC4 verwendet wird, ist auch nicht wirklich rühmlich.

Es gibt auch bereits seit längerem etliche Diskussionen, ob und wann die Verwendung von RC4 und die Nicht-Verwendung von PFS zu einer Herabstufung von A auf B führt, was dann bedeuten würde, dass weit mehr als 90% aller Sites, die „https“ verwenden als unsicher zu gelten hätten.

Es ist dann nur die Frage: Würde sich dadurch etwas ändern? Man sollte die Hoffnung nie aufgeben...

Ein kleiner Streifzug durch das Internet - Wo fangen wir hier an und wo hören wir auf?

Ich bin auf diesen Artikel gestossen: Jedes zweite untersuchte Online-Banking-Portal mit unsicherer Verschlüsselung - der ist zwar schon vom August 2013, und RC4 hat uns inzwischen eingeholt, aber dennoch ist der Artikel selbst heute immer noch Realität!

Nur eine von mir untersuchte Bank war hier nahezu vorbildlich, damit meine ich keine Verwendung von RC4 mehr und nahezu für alle Cipher-Suites PFS eingerichtet, alle anderen weisen diesbezüglich doch noch etliche Schwächen auf.

Bezüglich des Heartbleed-Bugs war keine der von mir untersuchten Banken anfällig, aber eines ist für mich auch klar - von der Verwendung des Internet Explorer für Online-Banking ist dringend abzuraten!

Dies wurde mir auch bei einer direkten Anfrage von einer Bank so bestätigt, na ja indirekt - man empfiehlt die Verwendung des Mozilla Firefox in der aktuellsten Version mit aktivierter Erweiterung "NoScript".

Machen wir weiter - Online-Shops, die zwar inzwischen irgendwas von SSL gehört haben, allerdings eine gesicherte Verbindung erst beim Gang zur Kasse aufbauen, vorherige Aktionen inklusive mögliche Passwortwechsel gehen im Klartext über das Netz.

Eine Online-Apotheke, die zwar nach dem Heartbleed-Bug unmittelbar das Zertifikat ausgetauscht hat, es aber nicht für nötig hält, ihre Kunden zu benachrichtigen, dass diese umgehend das Passwort ändern sollen.

Es gibt Cloud-Services „en masse“, die alle für sich einen entsprechenden Mehrwert versprechen und meistens auch erfüllen, aber halt leider ganz selten, Stand heute in der Lage sind, mir zu gewährleisten, dass mit meinen Daten, Notizen, Projekten etc. kein "Blödsinn" getrieben werden kann - weder Heute noch Morgen.

Man könnte hier endlos weitermachen....

Was bedeutet das ganze generell - sollen jetzt alle Betreiber von Web- und eMail-Services ihre gesamte Infrastruktur den aktuellen Begebenheiten anpassen?

Im Prinzip JA!

Und wenn dann als nächstes AES oder ein anderes Verschlüsselungsverfahren wackelt und fällt, das ganze wieder?

Im Prinzip JA!

Jetzt ist mir natürlich auch bewusst, dass dies für einzelne Server / Services noch „relativ" einfach durchzuführen ist, dass aber bei großen und sehr großen Webhostern mit tausenden und zig-zehntausenden von Servern das Ganze ein massiver Aufwand an Manpower und letztendlich an Kosten bedeutet, einhergehend, wie in diesem Fall mit evtl. Performance-Verlusten bei PFS, was dann eventuell / wahrscheinlich weitere Investitionen nach sich ziehen würde.

Dies muss natürlich in einem ausgewogenen Verhältnis zum operativen, als auch strategischen Business stehen und natürlich geht es hier letztendlich wieder um Wahrscheinlichkeiten und deren Risikobewertung.

Bedeutet, wie wahrscheinlich ist es, dass gerade „Unsere“ Daten abgegriffen werden und wie bewerten wir dieses Risiko?

Und ich denke (hoffe) einmal, dass alle die großen und auch kleinen Webhoster entweder diese Risikobewertung schon gemacht haben oder im Moment dabei sind. Eventuell in den vergangenen sechs - zwölf Monaten durchgeführte Risikoanalysen nach dem Heartbleed-Bug nochmals aus der Schublade geholt werden um sie dann doch noch einmal einer Überprüfung zu unterziehen um dann (hoffentlich) zu einem Ergebnis zu gelangen, dass da heißt, genau jetzt ist der Zeitpunkt um RC4 abzuschalten und PFS einzuführen!

Explizit das letzte Jahr sollte uns doch alle gelehrt haben, dass man hier in wirklich ganz großen Dimensionen zu denken hat, sprich alles und jeder für Geheimdienste und wem auch immer von Interesse ist.

Ergo: Die Wahrscheinlichkeit ist hoch bis sehr hoch, dass versucht wird nahezu alle Daten abzugreifen und das damit verbundene Risiko von Reputationsverlust und anderen ungünstigen "Nebenwirkungen" nicht unerheblich ist!

Ich verzichte in diesem Artikel übrigens bewusst darauf, irgendwelche Unternehmen zu nennen, möchte dann aber doch ein Unternehmen heraus nehmen, wo PFS inzwischen flächendeckend eingeführt worden ist - Strato. Da auf strato.de selbst noch kein PFS verwendet wird, habe ich nachgefragt und mir wurde bestätigt, dass dem so ist, sprich flächendeckend für eMail und Kunden-Websites wird PFS verwendet. Ich bin nicht unbedingt ein Freund von solchen Massen-Webhostern, aber dies ist auch mal ein positives Beispiel, wie es sein sollte!

Auch zugegeben, nicht überall sind sensible Informationen hinterlegt, aber Behörden, Banken, Bezahl-Systeme, Online-Shops, Online-Apotheken usw. haben definitiv sensible Informationen von jedem von uns hinterlegt und diese gilt es auch immer im Sinne des Kunden zu schützen und daher immer auf dem aktuellsten Stand der Technik zu sein, egal wie aufwendig dieses Unterfangen ist!

Hier noch einige Links zum Thema Datenschutz:

Welche Daten sind schützenswert?

Was sind personenbezogene Daten?

Das darf ich Ihnen aus Datenschutzgründen nicht sagen

Wir haben keine schätzenswerten Daten im Unternehmen

Solange prinzipiell alle IT-Produkte "Insecure by Design" sind, werden wir immer wieder und ab jetzt sicher auch in immer kürzeren Zyklen vor solchen Problemen stehen.

Das beste Beispiel für "Insecure by Design" sind übrigens Smartphones und Tablets. Es kommen Produkte auf den Markt, werden diese dann von den Konsumenten angenommen, kümmert man sich halt etwas später um die Sicherheit...

Ja, ist etwas überspitzt formuliert, aber letzten Endes ist es doch so.

Konsequenzen für mich aus dem ganzen oben beschriebenen:

Wegen des Heartbleed-Bugs habe ich ALLE Passwörter geändert.

Wegen des oben untersuchten - Ich werde verschiedenste Services / Portale nicht mehr benutzen. Manche überhaupt nicht mehr, manche nicht mehr über Tablet / Smartphone, manche nur noch mit einem bestimmten Browser.

Das wird mir definitiv sehr schwer fallen, ist es doch so herrlich bequem alles und jedes von unterwegs aus tun zu können. Aber wenn diese Unternehmen nicht in der Lage sind, mir zu gewährleisten, dass meine hinterlegten sensiblen Informationen bei Ihnen in sicheren Händen sind (und dies zu 100% und nicht nur nahezu), dann muss ich hier leider die entsprechenden Konsequenzen ziehen.

Ich habe generell im Moment den Eindruck, dass der Mozilla Firefox immer in der aktuellsten Version noch der Browser ist, mit dem am wenigsten passieren kann und dies eventuell noch mit dem Add-On "No Script“.

Und weiterhin kann ich nach diesen Tests nur von der Verwendung des Internet Explorer abraten, es gibt etliche Sites / Services, die für IE in den aktuelleren Versionen kein RC4 mehr verwenden und auch PFS eingebunden haben. Aber, wenn man nicht wirklich alle Sites ab jetzt einzeln untersuchen möchte, ist der einfachste Nenner - Keine Verwendung von IE!

Und noch ein kleiner Tip: Höhere Preise bei Bestellung per Smartphone und Tablet

Für alle Interessierten und man muss es leider immer wieder sagen, das kleine 1*1 der Maßnahmen zur Absicherung gegen Angriffe aus dem Internet:

Zwölf Maßnahmen zur Absicherung gegen Angriffe aus dem Internet

Aber das sind natürlich nur die Maßnahmen, die der „Verunsicherte" einzelne Internetnutzer durchführen sollte.

Generell dafür sorgen, dass eine allgemeine (wenn überhaupt in der breiten Masse vorhandene) Verunsicherung nachlässt, können nur die Internet-Unternehmen selbst, indem sie das, was technisch machbar ist auch zeitnah umsetzen!

Und eines lehrt der Heartbleed-Bug dann aber letztendlich doch, wenn wir es als gesamte IT-Community nicht schaffen, dieses "Insecure by Design" abzulegen, werden wir in immer kürzeren Zyklen in solche Problematiken reinlaufen, d.h. "und wieder ein Passwortwechsel" - irgendwann wird es dann keiner mehr oder nur eine geringe Minderheit noch tun und das wäre dann der wirkliche Super-Gau!

Und nein, ich habe natürlich momentan auch keine Patentlösung für das ganze Dilemma - es gibt nämlich keine!

Außer vielleicht der, die technischen Möglichkeiten, die vorhanden sind um alle Systeme entsprechend abzusichern, müssen dann halt doch flächendeckend angewandt werden, jetzt nicht nur für die oben beschriebene Thematik RC4 / PFS, sondern allgemein für alle Bereiche der IT.

Sei es seitens der Hersteller, der Betreiber (in diesem Fall Internet-Unternehmen), als auch von den Unternehmen und letztlich von allen Benutzern, welche die gesamten Technologien nutzen.

Ist mir bewusst - hört sich gut an, nahezu unmöglich durch zu führen!

Aber zumindest mit der RC4 / PFS Thematik könnte man ja mal beginnen!

Und jetzt abschliessend noch ein kleiner Test für den einzelnen Benutzer im Browser Mozilla Firefox: RC im Browser abschalten - so geht´s

Ich bin mir sicher, dass mit diesen vorgenommenen Einstellungen im Moment etliche Sites nicht mehr funktionieren werden, d.h. es kann keine gesicherte Verbindung mehr zustande kommen kann, da der Browser kein RC4 mehr spricht und der Webserver nur RC4 spricht!

Aber das wäre dann auch besser so!